Uno de los problemas más importantes a los que nos enfrentamos los usuarios de Internet es que nuestras cuentas sean hackeadas. Esto puede ocurrir por diferentes motivos. Puede que nos roben la contraseña a través de un ataque Phishing, keylogger o cualquier otro malware. También puede ocurrir que iniciemos sesión en un equipo inseguro que comprometa nuestra privacidad. Incluso puede darse el caso de que una red social o plataforma que utilizamos haya sufrido un ataque. En este artículo vamos a explicar qué hacer en caso de que hayan hackeado nuestra cuenta de Facebook o cualquier otra red social.

Qué hacer si nos hackean una cuenta

En primer lugar es necesario saber que nos han hackeado una cuenta. Esto significa que hemos visto evidencias de que alguien ha accedido a nuestro perfil y tiene nuestra clave de acceso. Puede que hayamos entrado en nuestro perfil de Facebook o cualquier otra red social y hayamos visto mensajes leídos, por ejemplo. También que incluso hayan agregado contactos o borrado otros.

Cualquier prueba que nos haga sospechar que hay o ha habido intrusos en nuestra cuenta es suficiente para que tomemos medidas. Es importante tener en cuenta la importancia del tiempo. Cuanto antes actuemos, mejor. Por ello vamos a dar una serie de consejos básicos pero esenciales en caso de que en algún momento nos encontremos en esta desagradable situación.

Cambiar la contraseña

Lo primero y más básico: cambiar la contraseña. Esto es algo que debemos hacer siempre que tengamos una mínima sospecha de que alguien ha podido acceder a la cuenta. Puede que no hayamos visto evidencia clara, pero sí por ejemplo si hemos olvidado nuestra cuenta iniciada en un equipo ajeno.

Es muy importante llevar a cabo este paso lo antes posible. De esta forma lograremos ganar tiempo y evitar que un intruso pueda acceder a nuestros mensajes, modificar datos de la cuenta, borrar o agregar contactos, etc.

Esto es algo que hay que aplicar sin importar el tipo de cuenta que ha podido ser hackeada. No importa si se trata de una red social, correo electrónico o simplemente una plataforma online que apenas utilizamos.

Reportar el ataque

Normalmente las plataformas como redes sociales tienen una opción para reportar un ataque. Esta también es una medida que podemos tener en cuenta. De esta forma alertaremos a ese servicio de que nuestra cuenta ha podido ser hackeada, algo que podría ayudar a recuperarla y evitar así que ese posible intruso siga dentro de ella.

Es cierto que no todas las plataformas en Internet cuentan con esta opción, pero sin duda es algo que debemos tener en cuenta cuando sea posible.

Eliminar complementos sospechosos

En muchas ocasiones un hackeo de cuenta llega por un complemento que hemos instalado o una aplicación a la que hemos dado permisos. Esto puede ocurrir por ejemplo en Facebook, donde podemos agregar diferentes aplicaciones con funciones muy variadas. Un problema que en ocasiones puede traducirse en el robo de información.

Si vemos que nuestra cuenta ha podido ser hackeada o tenemos indicios de que algo va mal, debemos tener en cuenta la importancia de analizar las aplicaciones y complementos que pueden ser sospechosos y eliminarlos para que no vuelva a ocurrir.

Analizar el equipo en busca de amenazas

De la misma manera es vital que analicemos el equipo en busca de amenazas. Tal vez el problema resida en que tenemos un keylogger o troyano en el sistema y está recopilando toda la información que introducimos. Esto es un problema muy serio, ya que aunque cambiemos la contraseña, aunque reportemos un ataque, nuevamente al iniciar sesión van a obtener la clave de acceso.

Para evitar esto una buena medida es la de contar con herramientas de seguridad. Tenemos a nuestra disposición un gran abanico en este sentido. Un buen antivirus puede librarnos de problemas de este tipo.

Brindar aún más nuestra cuenta

Por último, algo muy importante es agregar capas de seguridad a nuestra cuenta. Si nos han hackeado una vez puede ser porque nuestra contraseña fuera débil o porque no tengamos la configuración de seguridad adecuada.

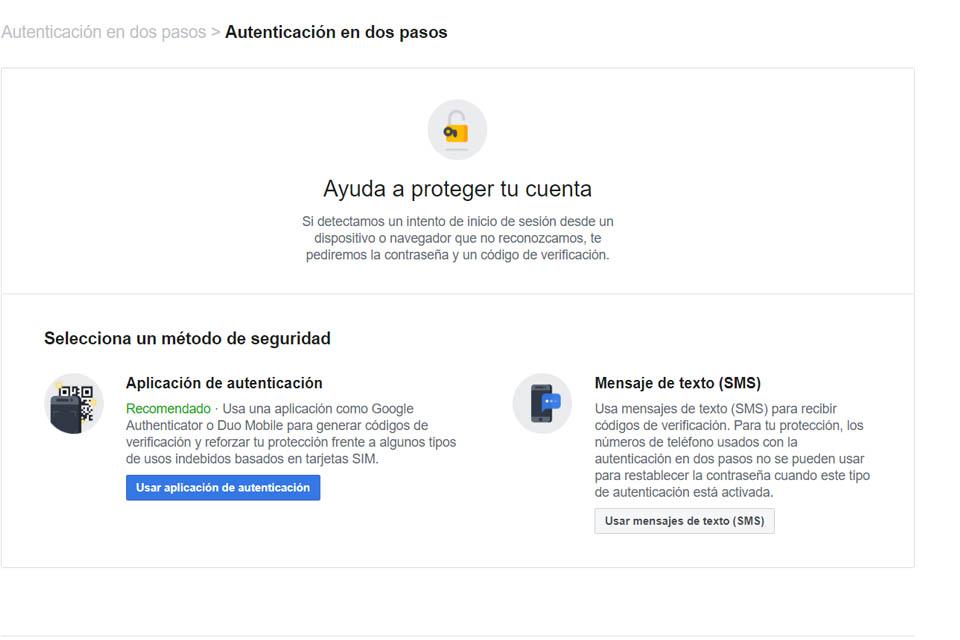

¿Cómo podemos brindar aún más nuestra cuenta? Algo muy importante es agregar la autenticación en dos pasos. Esto es algo que nos aporta bastante más seguridad en caso de que alguien logre nuestra contraseña. Para acceder incluso aunque tuvieran nuestra clave de acceso necesitarían un segundo paso.

Visto en: https://www.redeszone.net

Escrito por: Javier Jiménez